Gestión de seguridad de la información

En esta píldora te presentaremos la práctica de Gestión de seguridad de la información de ITIL 4

¡Esperamos que te sea de gran ayuda!

(Desliza para continuar)Descripción de la práctica

El propósito de la práctica Gestión de seguridad de la información es proteger la información que necesita la organización para llevar a cabo sus negocios. Esto incluye entender y gestionar los riesgos relacionados con la confidencialidad, integridad y disponibilidad de la información, así como otros aspectos como la autenticación y el rechazo.

Conceptos básicos

Las Características de la seguridad son la confidencialidad, integridad y disponibilidad.

• Confidencialidad: es la prevención de la divulgación de la informacióno o su puesta a disponsición de entidades no autorizadas.

• Integridad: es la garantía de que la información es precisa y puede ser modificada únicamente por el personal y las actividades autorizadas.

• Disponibilidad: es una caracteristica que asegura que la información estará disponible cuando se necesite.

• Autenticación: es la verificación de que una característica o atributo que aparece o se afirma que es verdadero, es de hecho cierto. Por ejemplo, usuarios con su respectiva contraseña, autenticación biométrica, tokens de seguridad, encriptaciones, etc.

• No Rechazo (Non-repudiation): es la proporción de pruebas innegables de que ocurrió un supuesto evento o que una supuesta acción fue ejecutada y que dicho evento o acción fue realizada por una entidad particular.

• Activo: es algo que tiene valor para la organización. La seguridad de la información ayuda a protener activos que utiliza la organización para ejecutar su negocio.

• Amenaza: es cualquier evento potencial que podría tener un impacto negativo en un activo.

• Actor de amenaza: es cualquier persona u organización que representa una amenaza.

• Vulnerabilidad: es cualquier debilidad en un activo o control que podría ser explotada por una amenaza.

• Evaluación de amenazas: se usa para identificar las posibles amenazas para que la organización pueda tomar las acciones apropiadas, la evaluación se puede jacer sobre ataques previos en la organización, o en otras organizaciones similares.

• Evaluación de vulnerabilidad: se usa para identificar las vulnerabilidades en un ambiente, servicio o elemento de configuración específico, lo ideal es que se revisen durante el despliegue de la arquitectura o aplicaciones.

Alcance

Cada organización debe definir el alcance de la práctica, por lo general incluye aspectos como lo son:

• Sistemas y servicios de TI.

• Plataformas e infraestructura de TI.

• Software y aplicaciones.

• Infraestructura de redes (redes TI, voz, wireless etc.)

• Dispositivos de clientes (hardware, software, firmware y aplicaciones).

• Infraestructura física (edificios, data centres, instalaciones de manufactura).

• Procesos de negocio.

• Personas, socios, proveedores que juegan un papel en la provisión, gestión o soporte del servicio.

• Datos e información si estan almacenados, procesados, comunicados y el formato en el que se encuentran.

Dentro del alcance la práctica debe asegurar que:

• Se identifican los activos que necesitan ser protegidos.

• Los riesgos que pueden impactar esos activos son identificados y analizados.

• Se toman las medidas apropiadas para gestionar los riesgos.

• Se realiza monitoreo y mejora continua para asegurar que los riesgos de la seguridad de la información continúan siendo gestionados apropiadamente.

Factores de éxito de la práctica

Desarrollo y gestión de políticas y planes de seguridad de la información

Las organizaciones deben desarrollar y mantener políticas y planes para mantener el nivel requerido de la seguridad de la información, para esto se deben entender los requisitos de seguridad de la información tanto internos como externos. Esta actividad debe ser recurrente debido a la naturaleza cambiante de las organizaciones.

Las políticas y planes de la seguridad de la información deben dirigir los siguientes aspectos:

Un enfoque para la gestión de la seguridad de la información, uso y uso indebido de los activos de TI, control de acceso, control de contraseñas, comunicaciones y redes sociales, protección de malware, clasificación de información, acceso remoto, acceso de los proveedores a información de la organización, propiedad intelectual, gestión de registros, protección de datos personales, entre otros aspectos relevantes.

Mitigar los riesgos de seguridad de la información.

Esta práctica incluye la identificación, análisis y gestión de los riesgos de la seguridad de la información.

La primera parte incluye la identificación de todos los activos que están dentro del Sistema de Valor del Servicio para luego identificar los riesgos para esos activos.

El análisis incluye la determinación de la probabilidad de cada riesgo, así como su impacto potencial, con los datos se puede evaluar el costo, beneficio y el ROI de cada control potencial.

Finalmente está la definición y gestión de los controles, cuyo objetivo es mantener el equilibrio entre prevención al evitar que ocurran incidentes, la detección que debe ser rápida y la corrección rápida de los incidentes detectados.

Uso y prueba del plan de gestión de seguridad de la información.

Se deben probar el plan y los controles para garantizar que van a funcionar bien en la práctica. La prueba es lo que permitirá identificar fallas e ineficacias que permitirán realizar mejoras para tener el plan y los controles en constante actualización.

Integrar la seguridad de la información en todos los aspectos del Sistema de Valor del Servicio.

Esta práctica debe ser integrada con los principios guía, la gobernanza, la cadena de valor de servicio y los flujos de valor, las demás prácticas y la mejora continua.

Métricas clave

La eficacia y rendimiento de la mejora se debe evaluar en el contexto del flujo de valor al que se espera que la mejora contribuya.

Se presentan algunos KPIs que pueden ser usados para evalua la eficacia y eficiencia de la práctica en los flujos de valor:

• Porcentaje de productos y servicios con requisitos de seguridad de la información claramente documentados.

• Porcentaje de productos y servicios con planes de seguridad de la información documentados.

• Planes de seguridad de la información actualizados de manera oportuna.

• Número y porcentaje de riesgos de seguridad de la información a los cuales se ha realizado análisis y evaluación.

• Número y porcentaje de riesgos de la seguridad de la información donde el riesgo residual ha sido reducido a un nivel aceptable por la implementación de controles.

• Número y porcentaje de planes de seguridad de la información que han sido probados en los últimos 12 meses.

• Número de acciones de mejora identificadas como resultado de la prueba de los planes.

• El organo rector ha debatido sobre la getión de la seguridad de la información al menos en los últimos tres meses.

• Número y porcentaje de los flujos de valor que incluyen actividades y pasos específicos para la seguridad de la información.

• Número y porcentaje de las prácticas que incluyen actividades y pasos específicos en sus flujos de procesos y definición de roles para la seguridad de la información.

• Número y actividades de actividades de mejora que incluyen una evaluación de seguridad.

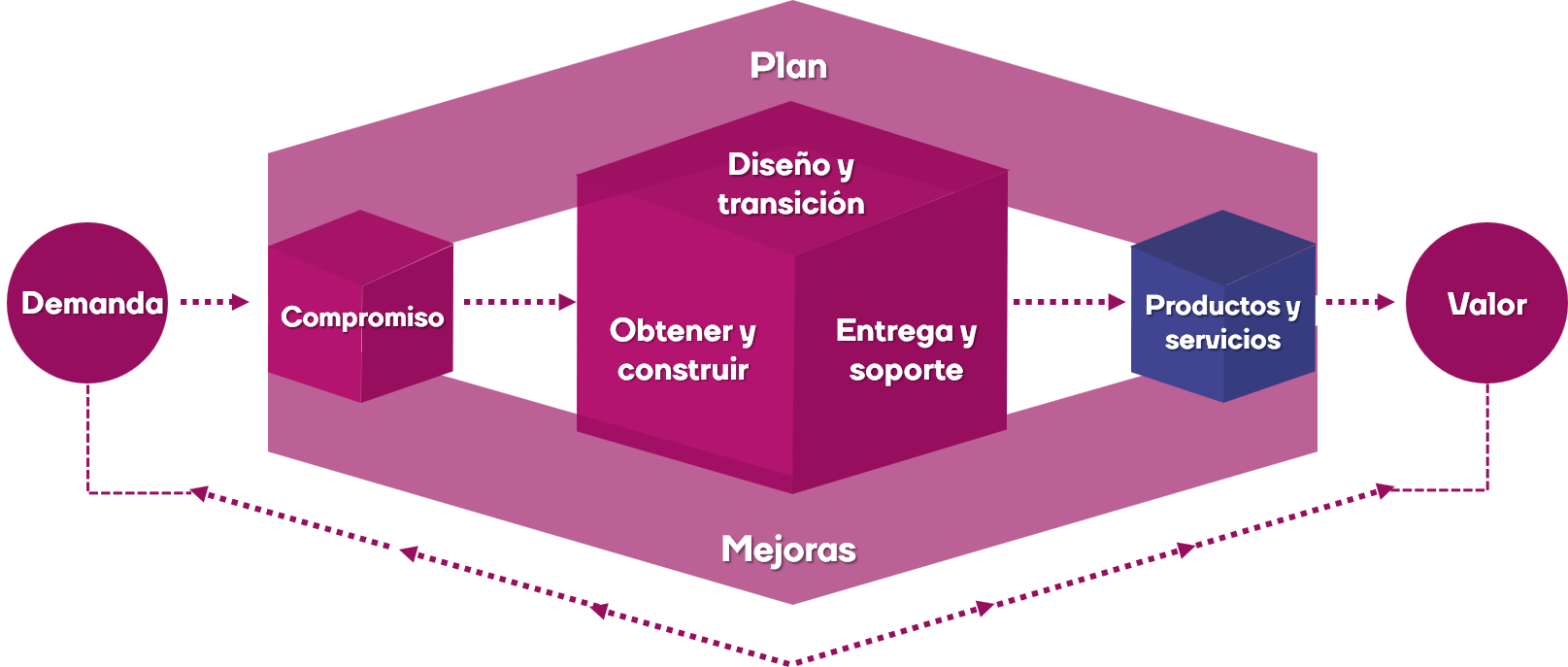

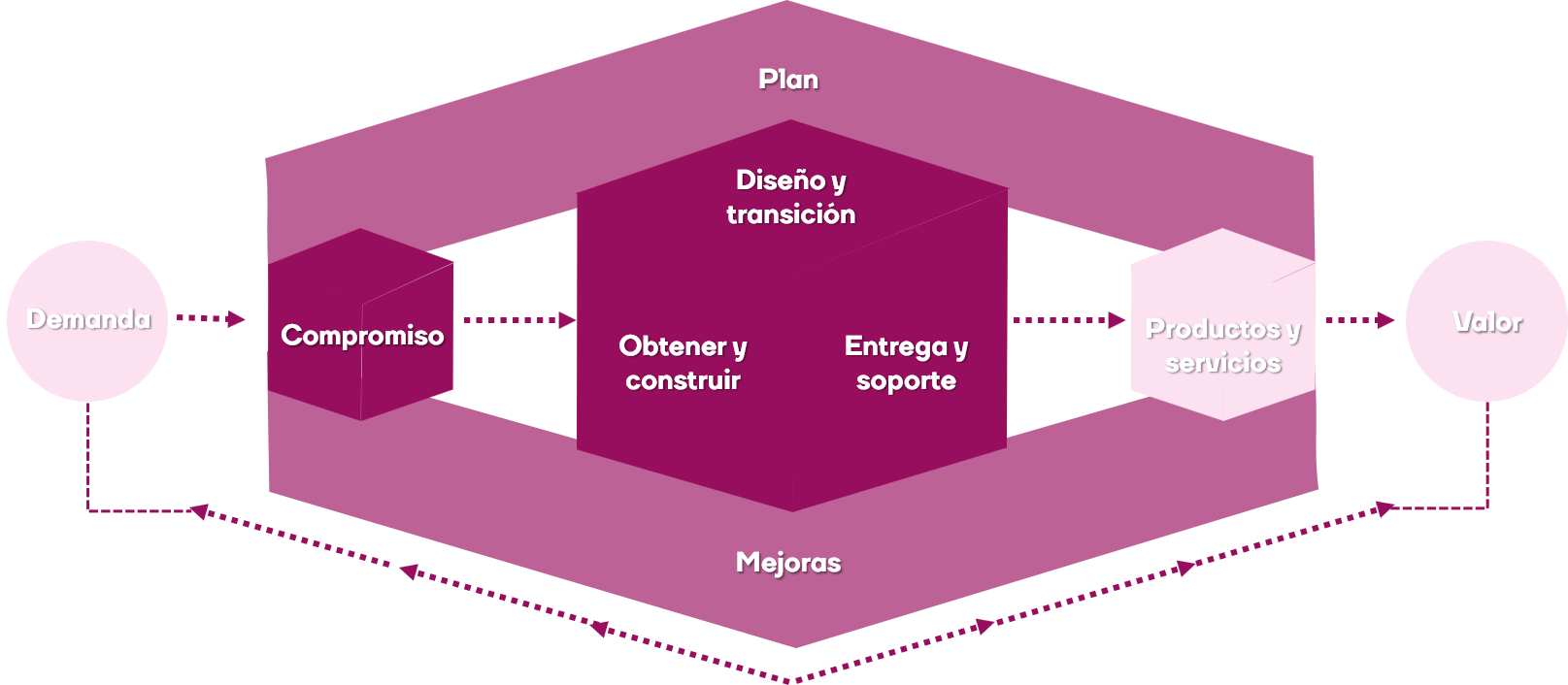

Aporte a la Cadena de Valor del Servicio (SVC)

Esta práctica contribuye a múltiples flujos de valor, es importante recordar que los flujos de valor no están formados por una sola práctica. La seguridad de la información se combina con otras prácticas para suministrar servicios de alta calidad a los clientes.

Esta práctica contribuye especialmente a plan, compromiso, diseño y transición, obtener y construir, entrega y soporte y mejora.

Procesos

Gestión de incidentes de seguridad

Existen diferentes tipos de incidentes de seguridad que abarcan desde el impacto de un virus al dispositivo de un cliente, hasta un ataque la infraestructura nacional.

Los incidentes menores se gestionan por lo general igual que otros incidentes, como se describe en la práctica gestión de incidentes.

Los incidentes más significativos, requieren de una gestión más especializada. Dentro de las actividades contempladas en este proceso se encuentran: la preparación, detección, reporte, clasificación, análisis, contención y recuperación del incidente de seguridad, se incluyen también actividades posteriores al incidente como reportes.

Auditoría y revisión

Las auditorías y revisiones se realizan regularmente y siguen un cronograma, también podrían generarse por incidentes mayores o por la evaluación de una amenaza o evaluación de vulnerabilidad.

Incluye actividades como la identificación de cambios al negocio, la tecnología o amenazas del ambiente, la identificación de controles ausentes, la evaluación de la eficacia de los controles y la creación de reportes de auditoría.

Roles, compentencias y responsabilidades

Jefe de seguridad de la información

Este rol es responsable de la práctica, por lo general responde por:

Establecer la estrategia de gestión de la seguridad de la información con base en el entendimiento de la estrategia del negocio, garantizar que el enfoque tiene el impacto suficiente para la protección de la seguridad, desarrollar las políticas y procedimientos de la seguridad de la información.

La seguridad es competencia de todos los roles

Todos en la organización tienen responsabilidad sobre la gestión de la seguridad de la información, deben tener la capacidad de prevenir, detectar y corregir las vulnerabilidades e incidentes.

Las personas también pueden contribuir de manera negativa, si no tienen las habilidades o competencias adecuadas y la motivación suficiente.

Intercambio de información

La información utilizada por la práctica, incluye pero no se limita a:

• Procesos de negocio de los clientes.

• Arquitectura y diseño de los servicios.

• Socios y proveedores y la información que ellos suministran.

• Requisitos reglamentarios sobre seguridad de la información.

• Tecnologías y servicios disponibles en el mercado, que pueden ser relevantes para la seguridad de la información.

• Estándares de seguridad y mejores prácticas.

Con esto terminamos de abordar algunos de los aspectos más relevantes de la práctica Gestión financiera de los servicios.

¡Esperamos que te sean de gran utilidad!

Te invitamos a que revises las píldoras sobre las demás prácticas